un blog de technologie qui présente les informations , les actualités , et les tendances du monde IT.

mardi 5 novembre 2013

mercredi 28 août 2013

Codingame Maroc, 2ème édition : un challenge de programmation et d’embauche en ligne

Codingame Maroc est

une compétition de programmation en ligne, ouverte aux programmeurs marocains dans le but de dénicher des talents à travers une sélection qui n’est pas basée sur le CV ou l’expérience

professionnelle, mais uniquement sur la qualité du code qui fait la

différence. Donc, c’est gratuit, ça se passe en ligne et c’est anonyme,

ce qui invite les recruteurs à se concentrer exclusivement sur les

compétences opérationnelles, dans un premier temps.

samedi 8 juin 2013

samedi 11 mai 2013

Que veut dire cloud computing ?

Le Cloud Computing ou « L’informatique dans les nuages » est un concept qui consiste à accéder à des données et services sur un serveur distant.

mercredi 24 avril 2013

RouteXL : Tracer votre itinéraire

RouteXL est un planificateur d'itinéraire sur la carte géographique de Google Maps .

mardi 9 avril 2013

Participer et Gagner une belle voiture Fiat 500L

FireShot Plugin de capture d'écran

Parfois

nous avons déjà vu quelque chose à l'écran que nous aimerions envoyer

par courrier électronique ou enregistrer pour plus tard, on utilise tout

simplement la touche « Impr écran » sur le clavier , ensuite on ouvre

un outil de dessin comme « PAINT » et on colle l’image que nous avons

pris, mais le problème s’avère lorsqu’on parle des captures d’écran

d’une page web, il est difficile et pénible de faire des captures

d’écran sur un navigateur web. Pour cela je vous propose un outil

gratuit qui s’intègre facilement sur le navigateur et permet de remplir

le besoin.

mercredi 6 mars 2013

Concours « Tkayes Style »

« Tkayes Style » ,

c’est quoi ?

Le Groupe Renault au Maroc organise un concours créatif en

partenariat avec HITRADIO en faveur des jeunes talents créatifs marocains. il

s’agit du concours de la meilleure affiche créative autour de la thématique de

la sécurité routière.

dimanche 24 février 2013

Codingame Maroc: un challenge de programmation et d’embauche en ligne

Codingame Maroc est une compétition de programmation en ligne, ouverte à tous les étudiants de filières informatiques dans le but de dénicher des talents marocains à travers une sélection qui n’est pas basée sur le CV ou l’expérience professionnelle, mais uniquement sur la qualité du code qui fait la différence. Donc, c’est gratuit, ça se passe en ligne et c’est anonyme, ce qui invite les recruteurs à se concentrer exclusivement sur les compétences opérationnelles, dans un premier temps.

Yopmail : Une boite mail jetable

Pour devenir un membre dans un forum ou

justement pour télécharger un fichier sous n’importe quel format

numérique sur un site web. Vous devez souvent s’inscrire afin d’accéder

au téléchargement.

Testez la fiabilité de votre antivirus

Vous avez

téléchargé ou acheté un antivirus et vous voulez savoir s’il est bien

configuré, actif et que vous êtes bien protégé. Alors pour enlever le

soucis, il vous suffit juste de savoir un truc qui permet de confirmer

la puissance de votre antivirus, donc, je vous laisse avec une petite

présentation sur le fichier EICAR.

Récupérez vos mots de passe perdus

Depuis longtemps, vous accédez à votre

compte par l’utilisation des logiciels de messagerie instantanée avec

l’option « se souvenir le mot de passe », un jour vous voulez formater

la machine ou désinstaller une version antérieure de logiciel de

messagerie mais le problème que vous avez oubli votre mot de passe,

donc « C’est la fin de mon compte ».Pas du tout, il y a une solution

adéquate qui peut résoudre ce problème. C’est « MessenPass ».

Ouvrir un fichier de gigaoctet

Il vous est peut-être déjà arriver de vouloir lire des très gros

fichiers avec un éditeur de texte mais sans résultat parce que le

fichier est trop volumineux.

Afin d’ouvrir un fichier de gigaoctet instantanément, je vous présente un logiciel (Freeware) Large Text File Viewer.

Ce programme a été conçu pour la

visualisation des fichiers texte de grande taille (> 1 Go). Il

utilise peu de mémoire et il est capable d'ouvrir un fichier gigaoctet

instantanément. Aussi Il permet à l'utilisateur d'effectuer des

recherches à grande vitesse dans un texte complexe à l'aide de texte

brut ou une expression régulière. De plus, il est capable d’indexer les

fichiers de base, ce qui rend la navigation encore plus rapide

Lisez vos mails au démarrage de Windows

Vous avez

l’envie de gagner le temps à la consultation de votre boite mail, il

suffit de configurer l'envoi et la réception de manière automatique dans Mozilla Thunderbird (ou Outlook express ) et de suivre les étapes suivantes :

Comment bloquer le pop up dans Internet Explorer 8?

Pour activer et désactiver votre bloqueur de fenêtres pop-up dans Internet Explorer 8, procédez comme suit :

1. Dans Internet Explorer 8, cliquez sur le menu Outils, puis sélectionnez Options Internet.

2. Cliquez sur l’onglet Confidentialité en haut de la fenêtre "Options Internet".

3. Sous "Bloqueur de fenêtres publicitaires", décochez l'option Bloquer les fenêtres publicitaires intempestives.

4. Cliquez sur le bouton OK situé en bas de la fenêtre.

1. Dans Internet Explorer 8, cliquez sur le menu Outils, puis sélectionnez Options Internet.

2. Cliquez sur l’onglet Confidentialité en haut de la fenêtre "Options Internet".

3. Sous "Bloqueur de fenêtres publicitaires", décochez l'option Bloquer les fenêtres publicitaires intempestives.

4. Cliquez sur le bouton OK situé en bas de la fenêtre.

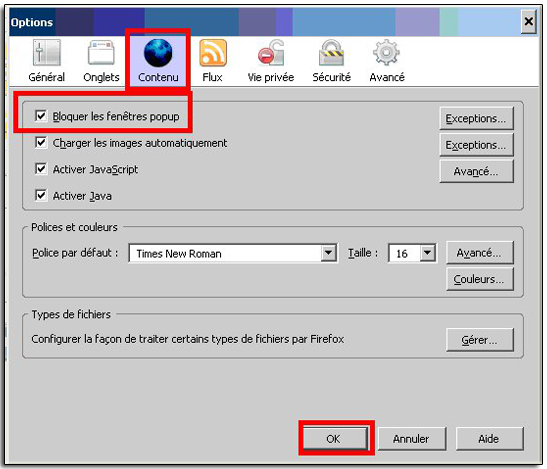

Comment activer votre bloqueur de fenêtres pop-up dans Mozilla Firefox ?

Pour activer et désactiver votre bloqueur de fenêtres pop-up dans Mozilla Firefox, procédez comme suit :

1. Dans Mozilla Firefox, cliquez sur le menu Outils, puis sélectionnez Options.

2. Cliquez sur l’onglet Contenu en haut de la fenêtre "Options".

3. Décochez ensuite l’option Bloquer les fenêtres popup.

4. Cliquez sur le bouton OK situé en bas de la fenêtre.

1. Dans Mozilla Firefox, cliquez sur le menu Outils, puis sélectionnez Options.

2. Cliquez sur l’onglet Contenu en haut de la fenêtre "Options".

3. Décochez ensuite l’option Bloquer les fenêtres popup.

4. Cliquez sur le bouton OK situé en bas de la fenêtre.

Le code ASCII

1 - Définition:

ASCII (American

Standard Code for Information Interchange) prononcé généralement "aski"

qui signifie en français "Code américain normalisé pour l'échange

d'information" ASCII est un système d’encodage en mode caractère basé

sur l’alphabet anglais, dépourvu d’accents qui a été inventé par

l'américain Bob Bemer en 1961. L'ASCII comporte l'ensemble des

caractères alphanumériques anglophones (de A à Z et 0 à 9, ainsi que le

point et le tiret).

Un script en informatique

Un script

est un ensemble de commandes prédéfinies qui ne nécessite pas de

compilation avant d'être exécuté. Pour fonctionner, les scripts doivent

être interprétés par un programme ou un serveur dédié au langage dans

lequel ils ont été écrits.

Framework

Framework

fournit un ensemble de bibliothèques, de fonctions, d 'outils

facilitant la création de tout ou partie d'un système logiciel,ainsi

qu'un guide architectural en repartant le domaine visé en modules (des

classe en orienté objet).

Un compilateur en informatique

Compilateur : Logiciel chargé de traduire le Code source d'un programme en langage machine compréhensible par un ordinateur.

POP UP

Un pop-up

, parfois appelée fenêtre surgissante ou fenêtre intruse est une

fenêtre secondaire qui s'affiche, parfois sans avoir été sollicitée par

l'utilisateur (fenêtre intruse), devant la fenêtre de navigation

principale lorsqu'on navigue sur Internet.

MVC, Model View Controller

MVC,

pour Model View Controller, est le design pattern le plus connu. Le but

de ce pattern est de décomposer la représentation graphique (la vue),

la couche métier et le modèle de données.

DNS - Domain Name System

Le nom de domaine

est un nom familier, facile à retenir et qui renvoie à des services

internet. C'est ce qui permet aux utilisateurs de se souvenir plus

facilement de l'adresse d'un site et d'y accéder avec

simplicité, Il correspond à une adresse numérique de quatre nombres

(comme 206.228.250.28), moins facile à retenir, qui identifie la machine

sur le réseau.

Un nom de domaine, est constitué de plusieurs éléments :

- La racine (par ex: gmail) qui est en principe le nom de votre entreprise ou de votre activité; ce nom peut être composé d’un ou plusieurs mots séparés ou non par un tiret.

- Une extension ou suffixe séparée de la racine par un point, ex : .com

- L'ensemble accolé formant le nom de domaine, ex : gmail.com

- Une adresse Internet (www.gmail.com) est l'ensemble accolé, généralement précédé par les trois W qui signifient World Wide Web (en Français : réseau mondial).

la liste des extensions :

- .aero Sites liés à l'aéronautique.

- .biz Sites commerciaux.

- .com Sites commerciaux.

- .coop Sites coopératifs.

- .edu Universités américaines.

- .gov Institutions gouvernementales américaines.

- .info Sites liés à l'information.

- .mil Organisation militaire américaine.

- .name Particuliers.

- .net Sites liés à Internet. (à l'origine)

- .org Associations et organisations.

- .pro Sites professionnels.

DNS est l'abréviation de Domain Name System, en français système de noms de domaine. C’est un protocole qui permet d'associer un nom de domaine (ex : www.sawal.ma) à une adresse IP. Ce système a été élaboré pour organiser et identifier les domaines.

Le système DNS est

en quelque sorte l'annuaire téléphonique du Web. Un annuaire

téléphonique associe un nom, tel que "Restaurant B", au numéro à

composer. En effet il est plus simple de taper l’adresse d’un site comme

par exemple www.google.fr que de taper son adresse IP qui est

74.125.77.104

A retenir :

Les adresses IP sont difficiles à mémoriser. Le DNS

facilite l'utilisation d'Internet en permettant le remplacement de

cette adresse IP obscure par une chaîne alphabétique familière (le « nom

de domaine »).

Pou bien comprendre : Voir la démonstration

Framework STRUTS

Framework open source (fondation apache) pour le développement d'applications Web Java respectant le modèle MVC.

Hypertexte

Le terme «hypertexte» fut inventé par Ted Nelson en 1965

.Le Préfixe hyper du terme «hypertexte» vient du grec « huper » qui

signifie (au dessus, au-delà ) ,il est employé pour montrer que la

structure est importante (Woodhead N., 1991).

Un cookie

Un cookie

est un simple fichier texte que les sites web peuvent stocker sur les

disques durs de leurs visiteurs et relire à chacune de leurs visites .

Chaque cookie dispose :

* une date d'expiration [ par défaut, le cookie est supprimé à la fin de la session, c'est à dire à la fermeture du navigateur ],

* un chemin d'accès indiquant la partie de l'URL pour laquelle le cookie est valable [ par défaut, il s'agit du chemin de la page qui écrit le cookie ],

* un domaine de validité [ on laissera la valeur par défaut, qui correspond au site qui écrit le cookie ],

* un attribut de sécurité [ S'il existe, le cookie ne sera transmis que si la connexion vers le serveur est sécurisée (protocole HTTPS) ].

A quoi sert un cookie ?

A titre d'exemples, les cookies sont souvent utilisés : pour l'orientation des visiteurs vers leurs pages préférées, pour l'affichage de certaines informations qui ne doivent être affichées qu'à certaines conditions (affichage d'une popup une seule fois par jour par exemple...), le passage de données d'une page à l'autre, la gestion du contenu des caddies dans les sites de commerce électronique...

- Les dangers de l’authentification par cookies -

Les cookies authentification authentifie un utilisateur lors d’un accès à un service WEB.

Par exemple sur un forum ou sur un Webmail.

Il existe deux types d’authentification, l’une permanente : le cookie reste sur le disque dur de manière permanente.

En règle général, pour activer ces cookies, il vous faut à l’authentification cocher une case du style « me reconnaître à la prochaine connexion ».

L’autre temporaire, le cookie est créé lors de la connexion et dure le temps de la session lorsque vous vous déconnecter du site, le cookie est supprimé.

Les cookies étant stockés sur le disque dur de l’utilisateur, si ce dernier est récupéré par une tierce personne, ce dernier pourra s’authentifier sir le site WEB à votre place sans devoir connaître votre mot de passe.

L’usage du téléphone portable : dangereux ou pas pour la santé ?

Le

téléphone portable, également appelé téléphone mobile ou téléphone

cellulaire, de sa création à nous jours, il a révolutionné notre vie

quotidienne en nous permettant de communiquer sans fil, partout où il y a

un réseau de téléphonie mobile. Mais la question qui se pose : Le téléphone portable est-il vraiment dangereux pour la santé ?

La licence des logiciels (Freeware&shareware)

C'est quoi « licence » ?

Une licence de logiciel

est une concession par laquelle le titulaire des droits d'auteur sur un

programme informatique définit avec son cocontractant (exploitant ou

utilisateur) les conditions dans lesquelles ce programme peut être

utilisé, diffusé ou modifié.

C'est quoi « Shareware »

Shareware

traduit au Québec par "partagiciel" (to share = partager), est un mode

de distribution de logiciels pour une période d'essai légale au terme de

laquelle il faut rémunérer l'auteur si l'on souhaite continuer à

utiliser son programme, ce qui donne droit à une version étendue du

logiciel.

Shareware présente

pour l'utilisateur l'avantage de pouvoir essayer le produit sans avoir

à l'acheter. Passé la période d'essai, vous devez acheter une licence,

sinon il sera verrouillé à la fin de la période.

A l’achat du logiciel, soit vous recevrez le serial

( code ) à entrer pour activer le logiciel , soit un lien de

téléchargement de la version complète soit il sera livré sur un CD

envoyé par l’auteur du logiciel.

C'est quoi « Freeware »

Logiciel distribué gratuitement (Le mot gratuiciel utilisé par Les québécois) qui ne permet pas d'avoir accès au code source.

Sa

diffusion et son utilisation sont libre sous des conditions

particulières sont mentionnés dans le manuel d’utilisation du logiciel.

Parmi les conditions de distribution des freewares et shareware :

-

Parfois il est strictement interdit de le distribuer sans l’autorisation de son propriétaire.

-

il est strictement interdit de les vendre .

- Certains auteurs laissent cela libre.

Faites attention à votre support de stockage !

Si vous souhaitez emprunter à un proche

votre support de stockage (Clé USB, DISQUE DUR ,MP4,…) ou le vendre au

magasin d'occasion , vous risquez de compromettre votre vie privée et

vos activités économiques à cause d’une omission de l’intérêt de contenu

de votre support qui contient des informations sensibles tel que des

données personnelles ou professionnelles ( Photos de la famille,

Facture, Travail , Coordonnées bancaire, numéro de carte de sécurité

sociale …).

Connaître le rôle de crack avant de l'exécuter

Un crack

est un programme informatique (Un programme informatique est une liste

d'ordres indiquant à un ordinateur ce qu'il doit faire. Il se présente

sous la...) conçu pour modifier le comportement d'un autre logiciel , la

plupart du temps pour lever une impossibilité ou restriction

d'utilisation. Souvent, ces modifications sont destinées à utiliser des

programmes payants comme si le cracker (crackeur ou casseur) en avait

payé la licence.c-à-d que le crack désignant un moyen illégal de

disposer d'une licence sur un logiciel.

Il existe trois « grandes catégories » de cracks :

- Le patch, ou rustine : modifie directement le logiciel (lui faisant croire qu'il a le bon code d'enregistrement par exemple). Cela permet d'enlever des protections initialement déposées pour le protéger. Il peut enlever la limite de temps sur une version de démonstration (Cet article ou cette section doit être recyclé. Sa qualité devrait être largement améliorée en le réorganisant et en le...) d'un logiciel.

- Le serial : avec un débogueur, permet de trouver un code d'enregistrement valide.

- Le keygen : analyse l'algorithme générant le bon code d'enregistrement pour un nom donné et le reproduit...

Un crack est un programme qui s'applique souvent sur un logiciel pour :

* Soit pouvoir utiliser le logiciel sans avoir besoin que le CD du logiciel soit inséré dans le lecteur CD (on nomme souvent ces crack des « No CD »).

* Soit pour enlever une protection ou une limitation du jeu, protection sous forme d'un mot de passe ou par une méthode qui consiste à demander quels mots, signes ou images, se trouvent à tels endroits du manuel du jeu (méthode ancienne, des années 1980 et 90).

* Soit pouvoir utiliser le logiciel sans avoir besoin que le CD du logiciel soit inséré dans le lecteur CD (on nomme souvent ces crack des « No CD »).

* Soit pour enlever une protection ou une limitation du jeu, protection sous forme d'un mot de passe ou par une méthode qui consiste à demander quels mots, signes ou images, se trouvent à tels endroits du manuel du jeu (méthode ancienne, des années 1980 et 90).

Connaissez-vous à quoi sert le débogage ?

Débogage : Correction d'un programme, d’un logiciel, ou d’une Application suite à une anomalie de fonctionnement.

Comment sécuriser votre ordinateur contre les hackers et Les Virus ?

On peut

pas atteindre un niveau de sécurité 100% fiable car il y a toujours des

nouveaux virus qui s'avèrent et pour se prémunir contre une

utilisation des réseaux qui viserait à s’approprier indûment des informations, il est nécessaire d’appliquer quelques recommandations :

Comment prolonger la vie d'une batterie d'ordinateur portable ?

Pour un appareil ou machine autonome, l’autonomie

est sa durée d’utilisation, en exploitant ses sources d'énergie

internes ou une énergie tirée de l'environnement naturel (énergie

solaire), sans recours à des sources d’énergie externes (recharge sur le

réseau électrique ou ravitaillement en carburant).

samedi 23 février 2013

Un réseau informatique

Un réseau

est un système de communication reliant plusieurs équipements par des

canaux de transmission (câbles, ondes…). Dans le domaine informatique,

ces équipements peuvent être d’architecture matérielle et logicielle

différente. Le réseau fournit alors, dans la limite possible, des règles

nécessaires pour que ces éléments puissent se comprendre.

Un modèle de réseau informatique

Le pair-à-pair: (ou peer-to-peer, souvent abrégé « P2P »)est

un modèle de réseau informatique proche du modèle client-serveur mais

où chaque client est aussi un serveur .[ Le Peer to Peer correspond à

une connexion dite "d'égal à égal", c'est à dire que les différentes

machines ont à la fois le rôle de serveur et de client. ]

Microsoft Active Directory

Le service d’annuaire Microsoft Active Directory® stocke des informations et les met à disposition des utilisateurs et des administrateurs réseau.

Un réseau est un groupe de deux ordinateurs ou plus qui sont reliés entre eux. Le service d’annuaire Active Directory

stocke des informations sur des objets (c’est-à-dire des ressources,

telles que des fichiers, des dossiers, des dossiers partagés ou des

imprimantes, qui possèdent un ensemble nommé et distinct d’attributs),

puis donne aux utilisateurs et aux administrateurs réseau l’accès aux

ressources autorisées n’importe où sur le réseau par le biais d’une

ouverture de session unique.

Il est possible d'interroger l'annuaire pour obtenir une liste des

objets possédant des attributs, en formulant par exemple une requête (Le

mot requête, synonyme de demande, est employé dans les domaines

suivants :) du type : « Trouver toutes les imprimantes couleur de

l'étage 2 ».

ANDROID OS

Historique :

En juillet 2005, Google a acquit ANDROID, Inc., une petite startup qui développait des applications pour téléphones mobiles.

Inscription à :

Commentaires (Atom)